Neun WLAN-Router bekannter Hersteller fanden sich kürzlich unter Laborbedingungen im Sicherheitstest wieder – mit verheerenden Ergebnissen im Bereich IT Security: Insgesamt 226 potenzielle Sicherheitslücken wurden auf den millionenfach verbreiteten Geräten von Asus, AVM, D-Link, Netgear, Edimax, TP Link, Synology und Linksys gefunden. Spitzenreiter waren die Geräte von TP-Link mit 32 Sicherheitslücken (TP-Link Archer AX6000) und Synology mit 30 Schwachstellen (Synology RT-2600ac). Durchgeführt wurde der Test von der Redaktion des Computer-Fachmagazins CHIP gemeinsam mit den Experten von IoT Inspector, die dafür ihre Sicherheitsplattform zur automatisierten Firmware-Überprüfung von IoT Devices zur Verfügung stellten. „Der Test hat alle Erwartungen an sichere Small Business- und Heim-Router negativ übertroffen. Zwar ist nicht jede Lücke gleichwertig kritisch – aber sämtliche Geräte wiesen zum Zeitpunkt des Tests gravierende Sicherheitsmängel auf, die das Hackerleben unnötig leichter machen”, sagt Florian Lukavsky, CTO von IoT Inspector.

Hersteller haben reagiert – die Politik auch

Sämtliche der betroffenen Hersteller wurden durch das Testteam kontaktiert und bekamen die Gelegenheit zu einer Stellungnahme. Ausnahmslos alle reagierten mit mehr oder weniger intensiv vorbereiteten Firmware Patches, die von den Nutzern der betroffenen Router nun dringend eingespielt werden sollten, sofern die automatische Update-Funktion nicht aktiviert ist. „Durch unseren Test haben die Hersteller schon eine Menge Sicherheitslücken in ihren Geräten geschlossen. Doch WLAN-Router sind weiterhin nicht fehlerlos. Hier gibt es noch Nachholbedarf seitens der Hersteller“, so CHIP-Autor Jörg Geiger.

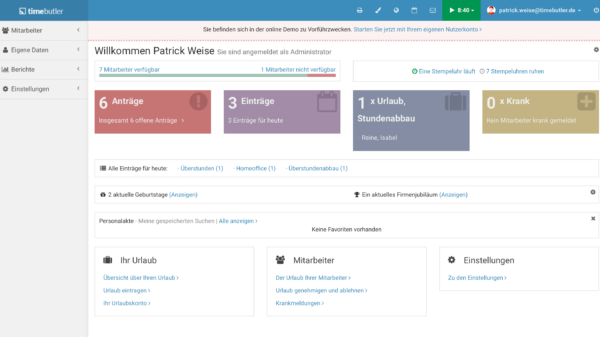

Parallel dazu zeigt der Koalitionsvertrag der neuen Bundesregierung, dass Hersteller künftig stärker zur Verantwortung gezogen werden sollen. Dort heißt es: „Hersteller haften für Schäden, die fahrlässig durch IT-Sicherheitslücken in ihren Produkten verursacht werden.“ Damit steigt der Druck auf die Industrie, Produkte laufend optimal abzusichern, um immense Schadenersatzforderungen zu vermeiden. Der Firmware- Sicherheitscheck von IoT Inspector nimmt diesen wichtigen Schritt der Analyse automatisch vor. Dazu muss lediglich die Firmware des Gerätes auf iot-inspector.com hochgeladen werden. In wenigen Minuten liegt dann vollautomatisch ein ausführliches Ergebnis mit Risikoeinstufung der gefundenen Sicherheitslücken vor, die dann zielgerichtet geschlossen werden können.

Typische Probleme bei allen Herstellern

Manche der Sicherheitslücken wiederholen sich bei mehr als einem Hersteller. Sehr häufig ist ein veralteter Linux Kernel im Einsatz. Die Integration eines neuen Betriebssystemkerns in die Firmware ist aufwendig – und kein Hersteller befindet sich hier auf dem neuesten Stand. Veraltet ist auch meist die genutzte Gerätesoftware, die allzu oft auf Standard-Tools wie BusyBox setzt. Dienste, die die Geräte zusätzlich zum Routing bieten – wie etwa Multimedia-Funktionen oder VPN – sind ebenso häufig veraltet. Und tatsächlich nutzt eine Vielzahl der Hersteller Standardpasswörter wie „admin“ im Auslieferungszustand, die sich oftmals sogar im Klartext auslesen lassen. „Der Wechsel des Passworts bei der ersten Nutzung und die Aktivierung der automatischen Update-Funktion müssen bei allen IoT-Geräten zum Standard gehören, egal, ob das Gerät zu Hause oder in einem Firmennetzwerk eingesetzt ist. Die größte Gefahr neben den herstellerseitig eingebrachten Schwachstellen ist die Nutzung nach dem Motto ‚plug, play and forget‘“, warnt IoT Inspector CEO Jan Wendenburg.

Bildquellen:

- Wlan-Router Symbolbild: Image by Andreas Breitling from Pixabay