Der Begriff „Social Engineering“ impliziert aufgrund der Verwendung von „social“, dass es sich hierbei um etwas Gutes handelt. Wenn zusätzlich bekannt ist, dass der deutsche Bauingenieur im Englischen als „civil engineer“ bezeichnet wird, dann scheint es noch wahrscheinlicher, dass auch das „social“ eine angenehme Bedeutung hat. Die Wirklichkeit sieht leider anders aus.

Ein Social Engineer ist jemand, der mit Hilfe von Manipulation eines potentiellen Opfers versucht, diesem zu schaden.

Hierbei geht es in erster Instanz um Informationsgewinnung durch technische und soziale Hilfsmittel. Der Engineer nutzt geschickt die menschlichen Schwächen, wie Angst, Vertrauen, Geltungsdrang in sozialen Medien und den Respekt vor Autoritäten sowie Stärken in Form von Hilfsbereitschaft aus, um an geheime Informationen zu gelangen. Oftmals geht es dabei um Unternehmen. Die Täter besorgen sich durch das Social Engineering Daten, Informationen, Passwörter oder einfach nur die Zeiten, an denen bestimmte Personen an- und abwesend sind. Diese Informationen nutzen sie um beispielsweise einem Unternehmen zu schaden, Geld zu erbeuten oder einfach die Identität des Opfers anzunehmen. Die Attacken können von Einzelpersonen, fremden Unternehmen aber auch von Staaten bzw. Organisationen ausgehen.

Solche Angriffe können aber auch gezielt gegen Privatleute gerichtet sein. Hier geht es dabei um die Erbeutung von Geld.

Inhaltsverzeichnis:

- Vom Scheckbetrug zu Robin Sage

- Betrifft mich das?

- Wie können Sie durch Social Engineering angegriffen werden?

- Menschliche Manipulation – die Überzeuger

- Manipulation mit Hilfe eines Computers

- Spear-Phishing – Der gezielte Angriff auf Ihre Mitarbeiter

- Eigenschaften eines Social Engineers

- Wie können sich Nutzer schützen?

- Fazit

Vom Scheckbetrug zu Robin Sage

Social Engineering ist allerdings keine Erfindung des digitalen Zeitalters. Es ist im Grunde eine sehr alte Betrugsmasche. Der Amerikaner Frank Abagnale ist einer der bekanntesten „Social Engineers“. Sein Leben wurde in dem Film „Catch me if you can“ mit Leonardo di Caprio verfilmt. Abagnale hat in den 60er Jahren ein Vermögen mit Scheckfälschung gemacht. Er gab sich als Pilot und Arzt aus, obwohl er nie eine Ausbildung in diesen Branchen gemacht hatte und schaffte es mit diesem Image sein kostspieliges Leben über mehrere Jahre zu finanzieren. Er löste seine gefälschten Schecks bei Banken ein, ließ sich von Fluglinien kostenlos befördern und bekam von den Banken Kredite. Dabei nutzte er geschickt die Wirkungen, die ein Pilot oder Arzt auf fremde Menschen hatte. Anders gesagt: er verstand es, die Menschen um den Finger zu wickeln. Heute berät Abagnale – nachdem er in den 70er Jahren eine Haftstrafe verbüßte – übrigens Banken, Fluglinien und andere Unternehmen beim Thema Scheckbetrug.

In der heutigen, digitalen Welt, funktionieren Social Engineering-Kampagnen häufig über E-Mails (Phishing, siehe unten), aber die menschliche Komponente, nämlich das direkte Gespräch dient immer noch der Informationsbeschaffung.

Wie einfach es für viele Angreifer gemacht wird zeigt das Beispiel von Robin Sage. Der Hacker Thomas Ryan erschuf diese Frau und zeigt mit ihrer Hilfe im Jahr 2010, welche Sicherheitslücken in Unternehmen und amerikanischen Regierungsstrukturen existieren. Ryan erschuf Sage in den Sozialen Medien Facebook, LinkedIn und Twitter. Er machte sie zu einer 25jährigen IT-Sicherheitsberaterin mit einem Master-Abschluss des MIT, die bei dem Naval Network Warfare Command, einer militärischen IT-Sicherheitsorganisation arbeiten würde. Sie erhielt dazu ein attraktives Profilbild, welches der Hacker einer pornografischen Webseite entnommen hatte.

Schon bald hatte Sage einige Freunde gesammelt. Ryan schrieb als Sage dazu gezielt Menschen an, die bei der NSA, beim Verteidigungsministerium und bei militärischen Geheimdiensten arbeiteten. Außerdem hatte sie Kontakte, die in höheren Positionen bei Aktiengesellschaften arbeiteten.

Dadurch, dass Sage augenscheinlich eine Sicherheitsfreigabe für bestimmte Daten haben musste (dies suggeriert ihr Arbeitsplatz), wirkte sie auf ihre neuen Freunde noch vertrauenswürdiger. So vertrauenswürdig, dass sie bald Dokumente Korrekturlesen konnte, die sie eigentlich nicht hätte sehen dürfen. Sie bekam außerdem Jobs angeboten in verschiedenen sicherheitsrelevanten Umfeldern. Viele Informationen, die sie erhielt, hätte ihr Schöpfer Ryan gegen die jeweilige Organisation verwenden können, hätte sie damit kompromittieren oder geheimes Wissen an andere verkaufen könnte.

Ryan wollte aber mit seinem Experiment zeigen, wie einfach es für die wirklich „bösen“ Menschen sein kann, an entscheidende Infos heranzukommen. Dass er dazu eine hübsche Frau gewählt hatte war kein Zufall, sondern Kalkül. Die Mehrheit der Mitarbeiter in den oben genannten Institutionen ist männlich. Als Frau hatte er damit ein einfacheres Spiel.

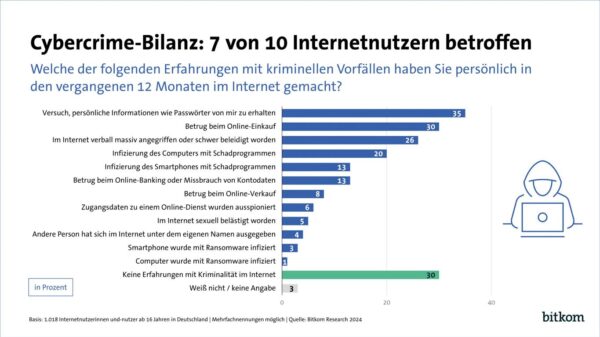

Betrifft mich das?

Dieses Beispiel ist natürlich für den normalen Mitarbeiter sehr abstrakt. „Das betrifft mich doch nicht!“ oder „Ich bin doch so unbedeutend, die interessieren sich nicht für mich.“ werden viele Menschen sagen. Bei den oben genannten Beispielen ging es vor allem um Informationen. Wenn ein Angreifer aber Geld erbeuten will, dann wendet er sich auch gezielt gegen den „kleinen Mann“. Der bekannte Enkel-Trick, bei dem gezielt ältere, alleinlebende Menschen zu Opfern werden, gehört ebenfalls zum Social Engineering. Hierbei geben sich die Täter als Enkel oder entfernte Verwandte aus, um Geld von ihren Opfern zu erschleichen.

Aber auch eine Variante, der so genannte Chef-Trick, wird immer beliebter. Im Juli 2016 gab das nordrhein-westfälische LKA bekannt, dass alleine in NRW 39 Mittelständler und Großkonzerne rund 31 Millionen Euro durch diesen Trick verloren haben. Die Täter haben sich hierbei u.a. als Geschäftsführer, kaufmännische Leiter oder ähnliche, in leitender Funktion agierende Mitarbeiter ausgegeben und Mitarbeiter der Buchhaltung angerufen. Diese wurden unter einem Vorwand dazu gebracht, größere Beträge an ein Konto zu überwiesen. Dies sollte für den – noch geheimen – Kauf eines Konkurrenten oder ähnlichem sein. Die Social Engineer nutzen dabei gezielt die Angst vor Folgen und den Respekt vor Autoritäten der Mitarbeiter aus. Diesen Trick erkläre ich Ihnen genauer in unserem Video zum Chef-Trick:

Wie können Sie durch Social Engineering angegriffen werden?

Zuerst einmal ist es wichtig zu wissen, dass es Social Engineering überall gibt. Die soziale Manipulation findet auch durch Eltern, Freundeskreis, Chef, durch die Werbung usw. statt. Dies geschieht oft unwissentlich oder in einem Kontext, der nicht als schädlich angesehen wird (die Werbetreibenden möchten Ihnen ein Produkt verkaufen, von dem sie überzeugt sind, dass Sie es benötigen).

In diesem Artikel möchte ich nur über die Manipulation sprechen, die erfolgt, um Sie oder das Unternehmen, für das Sie arbeiten nachhaltig zu schädigen. Grundlegend kann das Social Engineering in zwei Arten von Angriffen aufgeteilt werden. Zum einen gibt es die passiven Angriffe, bei denen keine direkte Interaktion mit dem Opfer besteht (liegengelassene USB-Sticks, Durchsuchung von Mülltonnen etc.). Zum anderen gibt es die aktiven Angriffe, bei denen der Täter Kontakt mit den späteren Opfern sucht, um gezielt Informationen von ihnen zu erhalten. Zudem lassen sich die Angriffe in zwei Kategorien einteilen: diejenigen, bei denen ein Computer zum Einsatz kommt und diejenigen bei denen die Manipulation direkt über den Menschen erfolgt. Die Kategorien sind nicht immer klar voneinander zu trennen, da sie in der Regel miteinander kombiniert werden, damit die Angreifer möglichst viele Informationen über das Unternehmen bzw. die Behörde sammeln kann, bevor der eigentliche Angriff startet.

Menschliche Manipulation – die Überzeuger

Für einige Methoden der Social Engineer werden keine Computer benötigt – zumindest nicht bei der direkten Umsetzung. Die Vorbereitung erfolgt oft über die Beobachtung von Sozialen Medien und ähnlichem.

Eine beliebte Methode ist das sogenannte Dumpster Diving, bei der der Täter den Abfall des Opfers durchsucht. Bei einem Unternehmen könnte er, wenn entsprechende Sicherheitsmaßnahmen nicht getroffen wurden, beispielsweise Lohnlisten, Rechnungen etc. im Papiermüll entdecken, die für seine weitere Vorgehensweise wertvoll sein können. In solchen Dokumenten stecken wertvolle Informationen, die Engineers nutzen können, um sich Interna der jeweiligen Institution bzw. des Unternehmens anzueignen.

In unserer modernen Welt können wir immer und überall arbeiten. Einfach den Laptop mit ins Café, das Tablett in der Bahn auf dem Schoß oder im Park noch schnell eine Nachricht auf dem Smartphone – die Arbeit findet nicht mehr nur im Büro statt. Auch das machen sich Kriminelle zu Nutzen und spähen ihre Opfer aus. Sie gucken ihnen dabei sprichwörtlich über die Schulter. Daher wird diese Methode Shoulder Surfing genannt.

Aber auch innerhalb Ihres Unternehmens finden die Engineers eine Möglichkeit an Daten zu gelangen. Kontrollieren Sie alle Personen, die das Unternehmen betreten? Oftmals schaffen sich kriminelle Zugang zu Unternehmen in dem sie sich als Mitarbeiter eines beauftragten Serviceunternehmens ausgeben. Ein Ausweis solcher Firmen ist schnell gefälscht, da fast niemand weiß, was für Ausweise die einzelnen Firmen überhaupt nutzen. Ziel ist es Informationen zu besorgen, möglicherweise einen mit Malware infizierten Datenträger anzubringen oder ein mobiles Endgerät zu endwenden.

Wie das Beispiel des Chef-Tricks zeigt, ist es für einen Social Engineer auch möglich über das Telefon Daten zu erhalten. Hierbei werden die Mitarbeiter über das Telefon stark beeinflusst, es wird zum Teil eine Drucksituation erzeugt. Oder aber auch, es wird eine Drucksituation seitens des Anrufers dargestellt. Eine Mutter ruft einen Telekommunikationsanbieter an. Im Hintergrund weint ein Baby, die Frau ist gestresst. Kevin Roose, News Director des amerikanischen TV-Senders Fusion hat in seiner Reportage für die Sendung „Real Future“ erfahren, wie einfach dies funktioniert.

Manipulation mit Hilfe eines Computers

Mit Hilfe von Computern hat der Social Engineer noch weitere Möglichkeiten seine Opfer zu manipulieren. Dass bereits angesprochene Engineering mit Hilfe von Telefonen kann, wie auch das oben genannte Video zeigt, mit Computerunterstützung noch weiter verbessert werden. So können, mit Hilfe von bestimmten Programmen Telefonnummern nachgeahmt werden. Dies wird in Fachkreisen „Spoofing“ (=Verschleierung) genannt. So kann dem Opfer vorgegaukelt werden, dass der Täter jemand anderes ist (beispielsweise der Chef aus dem Urlaub). Ebenso ist es technisch möglich den Urheber einer SMS zu spoofen. Dies nennt sich dann SMS-Spoofing.

Die bekannteste Möglichkeit ist das sogenannte Phishing. Das Wort kommt vom englischen „fishing“ und wird in der Hackersprache um das „ph“ ergänzt. Beim Phishing werden mit Hilfe von E-Mails die Daten des Opfers ausgespäht. Hier geht es darum Passwörter, Kontodaten, Kreditkartendaten und ähnliches beim Nutzer abzurufen.

Das Opfer erhält dazu eine Mail beispielsweise von einer Bank, Paypal oder einem beliebigen Onlinehändler, die die Aufforderung enthält, sein Passwort, Kundendaten etc. in einem Online-Formular einzugeben. Die Nachricht sieht auf den ersten Blick echt aus, ist aber nur nachgeahmt. Der Nutzer gelangt über den in der Mail stehenden Link auf eine, ebenfalls echt aussehende Webseite des betreffenden Unternehmens, gibt hier seine Daten ein und gelangt dann tatsächlich auf den Login-Bereich der echten Seite. Der Engineer kann ihn natürlich umleiten und ihm vor Augen führen, dass er gerade seine Daten geklaut hat. Die meisten Kriminellen werden dies aber nicht tun, denn sie wollen nicht, dass der Nutzer merkt, dass er seine Daten weitergeben hat und diese dann sicherheitshalber ändert. Eingesetzt wird dieses Verfahren parallel an viele Adressaten. Dies können sowohl Privatpersonen, als auch Mitarbeiter von Unternehmen sein. Die Opfer werden dabei zufällig ausgewählt.

Wie dies genau funktioniert und wie man sich davor schützen kann, erläutere ich Ihnen in diesem Video:

Spear-Phishing – Der gezielte Angriff auf Ihre Mitarbeiter

Eine besondere Form des Phishings ist das Spear Phishing hier werden die Mails gezielt an bestimmte Personen gesendet. Dieser Form geht eine gründliche Recherche über die Zielperson voraus. Dies wird vor allem dann genutzt, wenn der oder die Täter ein konkretes Unternehmen im Visier haben. Oftmals werden dazu auch firmeninterne E-Mailadressen gespooft, so dass die Mitarbeiter denken, die Phishing-Mail käme beispielsweise von Ihrem Chef und öffnen sie ohne Verdacht.

Beim Spear Phishing wird seitens der Täter viel mehr Wert daraufgelegt, dass die Anrede persönlich ist und dass die Details, die innerhalb der E-Mail stehen stimmig sind. Ein solcher Angriff ist meist die zweite Stufe. Mit Hilfe von Telefon Spoofing und weiteren Methoden sammeln die Engineer vorab die benötigten Daten, um genug über den speziellen Mitarbeiter herauszufinden.

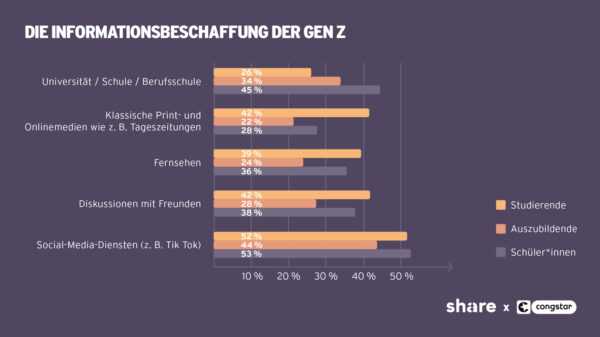

Den Tätern wird dies heutzutage sehr viel einfacher gemacht, da sich viele Infos über die Zielpersonen auch in zahlreichen sozialen Netzwerken finden lassen. Hierzu passt auch das oben genannte Beispiel von Robin Sage.

Dies sind natürlich nur ein Teil der Tricks, die Social Engineers anwenden, um an Ihre Daten zu kommen.

Eigenschaften eines Social Engineers

Ein guter Social Engineer ist mit Sicherheit ein Multitalent. Er weiß, welche psychologischen Tricks auf Menschen wirken, er kann etwas schauspielern, um seine Opfer am Telefon oder auch persönlich um den Finger zu wickeln. Er kennt die technische Seite und kann Telefonnummern spoofen, Webseiten und Emails faken usw.

Ein guter Angriff, der eine hohe Chance hat, dass die Opfer auch darauf hereinfallen, ist sehr aufwendig. Besonders, wenn diejenigen, die erreicht werden sollen, durch technische Mittel gut geschützt sind und aufmerksam auf menschliche Kontakte reagieren. Daher kann davon ausgegangen werden, dass bei einem gezielten Angriff auf High-Profile Opfer immer ein Team im Hintergrund diesen koordiniert, da es für eine Einzelperson alleine oft nicht machbar wäre.

Wie können sich Nutzer schützen?

Zuerst einmal sollte niemand in Panik geraten. Nicht jeder wird ein potentielles Opfer eines zielgerichteten Angriffs. Wahrscheinlicher ist ein Streuangriff. Dennoch sollte man sich beider Gefahren bewusst sein, sowohl als Mitarbeiter, als auch als Chef. Wir empfehlen für beide Gruppen grundsätzlich regelmäßige Schulungen. Lernen Sie zu erkennen, worauf Sie achten müssen.

Ein paar Tipps für Sie:

- Denken Sie immer daran, dass seriöse Institutionen und Unternehmen Sie niemals per E-Mail oder Telefon darum bitten werden, Ihre Kontaktdaten irgendwo einzugeben. Wenn Sie sich unsicher sind, rufen Sie die entsprechende Firma an (entnehmen Sie die Kontaktdaten allerdings nicht der entsprechenden E-Mail, sondern der jeweiligen Homepage).

- Rufen Sie Ihren Chef bevor sie handeln an, wenn er Ihnen eine anscheinend eine E-Mail schickt, die er normalerweise nicht schreiben würde.

- Schmeißen Sie Rechnungen, Lohnlisten etc. nicht einfach weg, sondern vernichten Sie diese Datenschutz konform.

- Lassen Sie Festplatten professionell löschen und zerstören, wenn diese nicht mehr gebraucht werden oder defekt sind.

- Achten Sie darauf, wer Ihr Unternehmen betritt, denn auch auf diese Weise können die Social Engineers Sie ausspähen und zum Beispiel USB-Sticks mit Überwachungssoftware oder Trojanern unauffällig an einem Rechner anbringen

- Vermeiden Sie es digital sorglos zu sein. Nutzen Sie beispielsweise keine USB-Sticks oder andere Speichermedien, die Sie irgendwo finden. Hacker legen gezielt auf Parkplätzen von Unternehmen USB-Sticks und leider werden viele davon immer noch einfach durch die Mitarbeiter genutzt. Und schon haben Sie Schadcode auf Ihrem Rechner, unter Umständen mit kritischen Folgen.

- Überdenken Sie, was Sie in Ihren Social Media-Profilen posten. Auch hier können sich die Engineers mit Informationen eindecken. Auf Firmen-Seiten sollten Ihre Urlaubspläne beispielsweise nicht zu finden sein.

Neben diesen „menschlichen“ Tipps ist es auch wichtig, dass Ihre technische Grundausstattung stimmt. Wir geben Ihnen in unserem Handbuch: „IT-Sicherheit – 10 Basics“ Tipps, um Ihre IT-Sicherheit zu erhöhen.

Fazit

Social Engineering wird uns in den kommenden Jahren noch weiter beschäftigen. Durch die vielen Social Media-Kanäle, in denen wir privates und zum Teil auch geschäftliches teilen, durch die ständige Nutzung von Smartphones, Tabletts etc. überall und durch die immer noch große Sorglosigkeit im Umgang unseren Passwörtern und unserem digitalen Leben, bieten wir potentiellen Angreifern immer mehr Möglichkeiten. Ein sehr gut aus geführter Angriff hat leider immer noch eine hohe Chance auf Erfolg und wird dies auch weiterhin haben.

Ein Ziel von Geschäftsführern sollte es sein, dieses Risiko zu senken. Sie schaffen dies mit Technik und wiederkehrender Aufklärung Ihrer Mitarbeiter. Für die technische Seite sollten Sie Ihr Netzwerk und Ihre Server durch optimale Sicherheitssoft- und Hardware schützen. Lassen Sie sich hierzu von einem IT-Dienstleister beraten.

Ihre Mitarbeiter sollten Sie zudem regelmäßig schulen und auf mögliche Gefahren aufmerksam machen. Zu dem Thema Awarness gibt es auch für Ihr Unternehmen professionelle Kampagnen und Seminare. Bedenken Sie immer, dass ein gut geschulter Mitarbeiter für Ihr Unternehmen die beste Firewall ist.

Ralph Friederichs | CYBERDYNE IT